Just-in-Time (JIT): Como Eliminar Privilégios Permanentes no Active Directory e Azure

- Rodrigo Motta

- há 1 dia

- 2 min de leitura

O modelo Just-in-Time (JIT) é uma das estratégias mais eficazes para elevar o nível de segurança em ambientes híbridos que utilizam Active Directory e Azure.

Se sua organização ainda mantém administradores permanentes, este artigo é para você.

O que é Just-in-Time (JIT)?

Just-in-Time (JIT) é um modelo de controle de acesso que concede privilégios administrativos apenas quando necessário e por tempo limitado.

Em vez de manter usuários permanentemente nos grupos:

Domain Admins

Enterprise Admins

Administrators

Owner ou Contributor no Azure

o acesso é ativado sob demanda e removido automaticamente após o período configurado.

Esse modelo sustenta três pilares fundamentais:

Least Privilege

Zero Trust

Privileged Access Management (PAM)

Por que JIT é crítico para segurança do Active Directory?

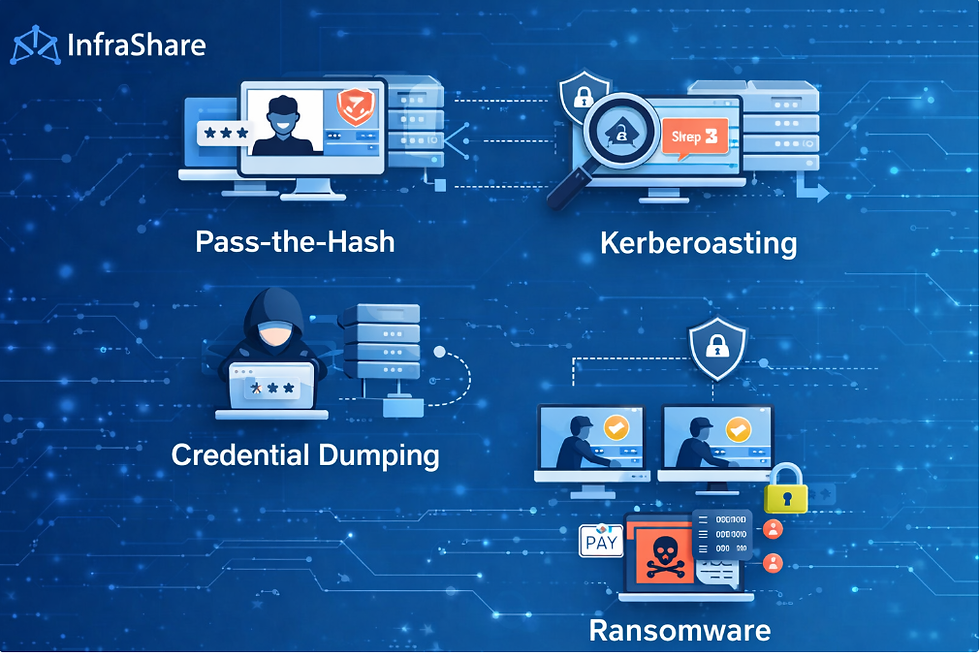

Ambientes sem JIT estão mais expostos a:

Pass-the-Hash

Kerberoasting

Credential Dumping

Lateral Movement

Ransomware

O problema não é apenas o ataque inicial.É o privilégio persistente que permite o movimento lateral.

O JIT reduz drasticamente a janela de exploração.

JIT no Active Directory On-Premises

Time-Based Group Membership (Windows Server 2016+)

Desde o Windows Server 2016, é possível adicionar membros a grupos com expiração automática (TTL).

Exemplo prático:

Add-ADGroupMember -Identity "Domain Admins" `

-Members usuario.admin `

-MemberTimeToLive (New-TimeSpan -Minutes 30)

Após 30 minutos, a associação ao grupo é removida automaticamente.

Benefícios:

Reduz privilégio persistente

Não exige floresta bastion

Simples de implementar

Totalmente compatível com AD tradicional

Privileged Access Management (PAM) com MIM

Modelo avançado que utiliza:

Floresta bastion

Shadow principals

Aprovação formal

Workflow automatizado

Geralmente implementado com:

Microsoft Identity Manager

É robusto, mas exige maturidade operacional.

JIT no Azure: Modelo Moderno com PIM

Privileged Identity Management (PIM)

No ambiente cloud, o JIT é implementado via:

Microsoft Entra ID

Privileged Identity Management (PIM)

Permite:

Usuários elegíveis (não permanentes)

Ativação sob demanda

MFA obrigatório

Justificativa obrigatória

Aprovação opcional

Tempo máximo de ativação

Log detalhado

Exemplo real:

Usuário elegível para:

Global Administrator

Owner

Contributor

Ele ativa por 1 hora.Após expirar → permissão removida automaticamente.

JIT para Máquinas Virtuais (Defender for Cloud)

Disponível via:

Microsoft Defender for Cloud

Controla abertura temporária de:

Porta 3389 (RDP)

Porta 22 (SSH)

Fluxo:

Porta permanece fechada

Usuário solicita acesso

Porta abre para IP específico

Após expiração → bloqueio automático

Reduz exposição de superfície pública.

Comparação Técnica: AD vs Azure

Critério | JIT AD | JIT Azure |

Implementação | PowerShell / PAM | Nativa |

MFA | Não nativo | Integrado |

Auditoria | Limitada | Completa |

Escalabilidade | Média | Alta |

Complexidade | Média/Alta | Baixa |

Boas Práticas de Implementação

Para elevar maturidade de segurança:

Tornar administradores apenas elegíveis

Remover membros permanentes de Domain Admins

Exigir MFA obrigatório

Limitar tempo máximo (1–2 horas)

Monitorar logs de ativação

Integrar com SIEM (ex: Sentinel)

Erros que ainda vejo em 2026

Domain Admin permanente

Conta de serviço com privilégio excessivo

Sem revisão periódica de grupos

Sem auditoria de ativação

Se o privilégio é permanente, o risco também é.

Leitura Recomendada

Para aprofundar hardening e proteção de ambientes Windows:

📘 Windows Server Security Handbook

Livro altamente técnico, com foco em segurança moderna de AD.

Conclusão

O Just-in-Time (JIT) deixou de ser uma prática avançada e se tornou requisito básico para ambientes híbridos.

Se sua infraestrutura ainda opera com privilégios permanentes, sua superfície de ataque é desnecessariamente grande.

A pergunta não é se você pode implementar JIT.É por que ainda não implementou.

Comentários